Глобальный мобильный роуминг доступен из Интернета

Недавние проверки безопасности выявили, что сеть GPRSRoamingExchange (GRX), осуществляющая мобильный роуминг сотен операторов мобильной связи по всему миру, содержит интернет доступные хосты, на которых работают уязвимые и ненужные сервисы. Сканирование крупнейшего поставщика телекоммуникационных услуг в Нидерландах проводили в течение нескольких месяцев эксперты по безопасности Стивен Хо и Роб Китерс. Поводом проверки послужила просочившаяся в прессе информация о том, что британские спецслужбы GHCQ и сетевые инженеры от Belgacom, крупного бельгийского телекоммуникационного провайдера, получили доступ к GRX маршрутизаторам компании и перехватывают мобильный трафик в роуминге.

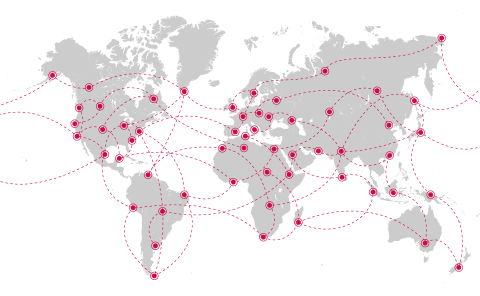

BICS, дочерняя компания Belgacom, является одним из примерно 25 GRX провайдеров, которые действуют в качестве центров для подключения мобильных операторов к своим роуминг-партнерам по всему миру.

Усилия по сканированию Хо и Китерса были направлены на определение того, насколько большой является глобальная GRX сеть и, насколько легко попасть в нее дистанционно, без ориентировки от сетевых инженеров. Они также хотели понять, какого рода информацию потенциально может получить злоумышленник, прослушивая трафик изнутри. Свои выводы команда представила в пятницу на конференции по безопасности в Амстердаме.

После сканирования выявили приблизительно 42 000 живых GRX хоста, 5500 из которых были доступны из интернета, хотя изначально GRX создавалась с намерением стать частной сетью, которая обслуживает только надежных операторов мобильной связи.

Более детальный анализ узлов с выходом в Интернет показал, что в дополнение к таким услугам, как GTP (GPRS Tunneling Protocol) и DNS (Domain Name System) есть также много других неожиданных сервисов, в том числе SMTP (простой протокол передачи почты), протокол передачи файлов (FTP), HTTP (протокол передачи гипертекста), Telnet, протокол SMB (Server Message Block) и SNMP (простой протокол управления сетью). Во многих случаях эти услуги были выполнены с использованием устаревшего программного обеспечения с известной критической уязвимостью выполнения удаленного кода, как старые версии BIND, Exim, Sendmail, OpenBSD ftpd, ProFTPD, VxWorks FTPd, Apache, Microsoft IIS, Oracle HTTP Server, Samba и другие.

По мнению двух исследователей, похоже, что некоторые операторы принесли их в GRX-сеть с оргтехникой, которая, как правило, должна использоваться только для выполнения трафика в роуминге. Кроме того, как считают Хо и Китерс, чтобы получить доступ к сети GRX злоумышленникам не требуется даже что-то выдумывать. Они могут использовать находящиеся в свободном доступе инструменты такие, как Metasploit, говорят исследователи.

Как только хост атакован, злоумышленники попадают в GRX-сеть и получают доступ к GTP трафику, проходящему через него. Если кто-то прослушивает этот пользовательский трафик, он может извлечь идентификаторы сеанса, учетные данные, просматривать картинки, URL-адреса, файлы, а также сведения, которые могут быть использованы для отслеживания пользователей и определения их мобильных устройств.

Сведения о местоположении, отправляемые в рамках GTP трафика каждого пользователя включают в себя код страны, код мобильной сети, сотовые идентификаторы, международный идентификатор мобильного абонента (IMSI) и коды зон местонахождения. Оба эксперта по безопасности показали, что, получив все эти данные, они могут отслеживать местоположение пользователя на карте.